Mise en place par l'Etat de la reconnaissance faciale

3 participants

Forum catholique LE PEUPLE DE LA PAIX :: Les menaces à la liberté et à la Vie :: LA PUCE ELECTRONIQUE

Page 1 sur 1

Mise en place par l'Etat de la reconnaissance faciale

Mise en place par l'Etat de la reconnaissance faciale

https://www.telegraph.co.uk/news/2019/10/03/france-become-first-eu-country-use-nationwide-facial-recognition/amp/

The Telegraph

La France deviendra le premier pays de l'UE à utiliser une application nationale d'identification par reconnaissance faciale

partager

La France promet que son nouveau programme d'identification numérique de reconnaissance faciale protège la vie privée

France promises that its new facial recognition digital ID programme safeguards privacy

Henry Samuel

3 OCTOBRE 2019 • 18H11

La France est sur le point de devenir le premier pays européen à utiliser la technologie de reconnaissance faciale pour donner aux citoyens une identité numérique sécurisée, ce que les critiques jugent prématuré, compte tenu des enjeux liés à la protection de la vie privée.

Le gouvernement du président Emmanuel Macron devrait déployer un programme d'identité, baptisé Alicem, en novembre, plus tôt qu'un objectif initial pour Noël, après une phase expérimentale de test de six mois.

Alicem - un acronyme pour «authentification en ligne certifiée sur mobile» - est une application permettant à «toute personne qui décide de l'utiliser pour prouver son identité sur Internet de manière sécurisée», explique le site du ministère de l'Intérieur.

L'application lit la puce sur un passeport électronique et croise sa photo biométrique avec l'utilisateur du téléphone via une reconnaissance faciale afin de valider l'identité.

Une fois confirmé, l'utilisateur peut accéder à une multitude de services publics sans autre vérification.

Cependant, la CNIL, l'autorité française chargée de la réglementation des données, a averti que le programme enfreignait la règle européenne du consentement, car il ne fournit aucune alternative à la reconnaissance faciale pour accéder à certains services.

Les craintes concernant les normes de sécurité de l'État ont été soulevées plus tôt cette année après qu'un pirate informatique ait mis un peu plus d'une heure à s'introduire dans une application de messagerie «sécurisée» du gouvernement, contestant ainsi son affirmation selon laquelle cette technologie est presque imprenable.

France's new facial recognition ID app will cross passport biometrics with selfie images on a user's smartphone

La nouvelle application d'identification par reconnaissance faciale française croisera la biométrie de passeport avec des images de selfie sur le smartphone d'un utilisateur. CRÉDIT: REUTERS

Le ministère de l'Intérieur avance malgré tout, a averti Martin Drago, avocat de La Quadrature du Net, un groupe de la protection de la vie privée qui conteste l'outil devant la plus haute juridiction administrative de France.

«Le gouvernement veut inciter les gens à utiliser Alicem et la reconnaissance faciale. Nous nous dirigeons vers un usage de masse de la reconnaissance faciale. Il y a peu d'intérêt pour l'importance du consentement et du choix », a-t-il déclaré à Bloomberg.

La France suit une tendance globale vers des "identités numériques" qui permettent un accès sécurisé à une gamme de services allant des comptes bancaires aux déclarations fiscales. Singapour a signé un accord pour aider le Royaume - Uni à préparer son propre système de reconnaissance faciale.

Les critiques soulignent que de tels outils posent de graves risques pour la vie privée, alors que des pays comme la Chine intègrent la biométrie de reconnaissance faciale dans leurs bases de données d'identité.

La France insiste toutefois sur le fait qu’elle ne fera pas de tels croisements et que les images utilisées pour la reconnaissance faciale seront effacées "en quelques secondes" après l’enregistrement.

«L’utilisation de la reconnaissance faciale pour l’identité numérique par la France est un aspect que la France utilise de deux manières», a déclaré Patrick Van Eecke, spécialiste de la confidentialité et des données chez DLA Piper à Bruxelles. «Cela va trop loin en termes de confidentialité, ou ils utilisent la nouvelle technologie la plus sécurisée. Sont-ils un favori ou dépassent-ils la marque?

The Telegraph

La France deviendra le premier pays de l'UE à utiliser une application nationale d'identification par reconnaissance faciale

partager

La France promet que son nouveau programme d'identification numérique de reconnaissance faciale protège la vie privée

France promises that its new facial recognition digital ID programme safeguards privacy

Henry Samuel

3 OCTOBRE 2019 • 18H11

La France est sur le point de devenir le premier pays européen à utiliser la technologie de reconnaissance faciale pour donner aux citoyens une identité numérique sécurisée, ce que les critiques jugent prématuré, compte tenu des enjeux liés à la protection de la vie privée.

Le gouvernement du président Emmanuel Macron devrait déployer un programme d'identité, baptisé Alicem, en novembre, plus tôt qu'un objectif initial pour Noël, après une phase expérimentale de test de six mois.

Alicem - un acronyme pour «authentification en ligne certifiée sur mobile» - est une application permettant à «toute personne qui décide de l'utiliser pour prouver son identité sur Internet de manière sécurisée», explique le site du ministère de l'Intérieur.

L'application lit la puce sur un passeport électronique et croise sa photo biométrique avec l'utilisateur du téléphone via une reconnaissance faciale afin de valider l'identité.

Une fois confirmé, l'utilisateur peut accéder à une multitude de services publics sans autre vérification.

Cependant, la CNIL, l'autorité française chargée de la réglementation des données, a averti que le programme enfreignait la règle européenne du consentement, car il ne fournit aucune alternative à la reconnaissance faciale pour accéder à certains services.

Les craintes concernant les normes de sécurité de l'État ont été soulevées plus tôt cette année après qu'un pirate informatique ait mis un peu plus d'une heure à s'introduire dans une application de messagerie «sécurisée» du gouvernement, contestant ainsi son affirmation selon laquelle cette technologie est presque imprenable.

France's new facial recognition ID app will cross passport biometrics with selfie images on a user's smartphone

La nouvelle application d'identification par reconnaissance faciale française croisera la biométrie de passeport avec des images de selfie sur le smartphone d'un utilisateur. CRÉDIT: REUTERS

Le ministère de l'Intérieur avance malgré tout, a averti Martin Drago, avocat de La Quadrature du Net, un groupe de la protection de la vie privée qui conteste l'outil devant la plus haute juridiction administrative de France.

«Le gouvernement veut inciter les gens à utiliser Alicem et la reconnaissance faciale. Nous nous dirigeons vers un usage de masse de la reconnaissance faciale. Il y a peu d'intérêt pour l'importance du consentement et du choix », a-t-il déclaré à Bloomberg.

La France suit une tendance globale vers des "identités numériques" qui permettent un accès sécurisé à une gamme de services allant des comptes bancaires aux déclarations fiscales. Singapour a signé un accord pour aider le Royaume - Uni à préparer son propre système de reconnaissance faciale.

Les critiques soulignent que de tels outils posent de graves risques pour la vie privée, alors que des pays comme la Chine intègrent la biométrie de reconnaissance faciale dans leurs bases de données d'identité.

La France insiste toutefois sur le fait qu’elle ne fera pas de tels croisements et que les images utilisées pour la reconnaissance faciale seront effacées "en quelques secondes" après l’enregistrement.

«L’utilisation de la reconnaissance faciale pour l’identité numérique par la France est un aspect que la France utilise de deux manières», a déclaré Patrick Van Eecke, spécialiste de la confidentialité et des données chez DLA Piper à Bruxelles. «Cela va trop loin en termes de confidentialité, ou ils utilisent la nouvelle technologie la plus sécurisée. Sont-ils un favori ou dépassent-ils la marque?

François Bernon- MEDIATEUR

-

Messages : 744

Messages : 744

Localisation : Paris

Inscription : 23/10/2017

Re: Mise en place par l'Etat de la reconnaissance faciale

Re: Mise en place par l'Etat de la reconnaissance faciale

Tout est expliqué ici :

https://www.laquadrature.net/2019/11/18/la-reconnaissance-faciale-des-manifestants-est-deja-autorisee/

La reconnaissance faciale des manifestants est déjà autorisée

18 novembre 2019

Depuis six ans, le gouvernement a adopté plusieurs décrets pour autoriser l’identification automatique et massive des manifestants. Cette autorisation s’est passée de tout débat démocratique. Elle résulte de la combinaison insidieuse de trois dispositifs : le fichier TAJ (traitement des antécédents judiciaires), le fichier TES (titres électroniques sécurisés) et la loi renseignement.

L’hypocrisie du gouvernement est totale lorsqu’il prétend aujourd’hui ouvrir un débat démocratique sur la reconnaissance faciale : il en a visiblement tiré les conclusions depuis longtemps, qu’il nous impose déjà sans même nous en avoir clairement informés.

Nous venons de lui demander formellement d’abroger ce système et l’attaquerons devant le Conseil d’État s’il le refuse.

Pour bien comprendre le montage juridique qui autorise le fichage massif des manifestants, il faut retracer l’évolution historique de ses trois composantes – le fichier TAJ (I), le fichier TES (II) et la loi renseignement (III) – puis en interroger les conséquences concrètes (IV).

I. Le fichier TAJ

La première brique de l’édifice est le fichier de police appelé TAJ, pour « traitement des antécédents judiciaires ». Rappeler son origine (A) nous permet de mieux comprendre son fonctionnement actuel (B) et la façon dont il a ouvert la voie à la reconnaissance faciale policière (C).

Ce fichier ne sera officialisé que six ans plus tard, par un décret du 5 juillet 2001. Le gouvernement de Lionel Jospin crée ainsi un fichier nommé « système de traitement des infractions constatées (STIC) ». Concrètement, dans son avis préalable, la CNIL explique que le STIC centralisera un ensemble « d’informations actuellement conservées dans des fichiers manuels ou informatiques épars, le plus souvent cantonnés au niveau local », et donc peu exploitables. Désormais, pour l’ensemble du territoire français, le STIC réunira toute la mémoire de la police sur les personnes mises en cause dans des infractions, auteurs comme complices, ainsi que leurs victimes : noms, domicile, photographie, faits reprochés…

Il faudra attendre une loi du 18 mars 2003 pour que ce fichier soit clairement endossé par le législateur. À la suite du STIC, créé pour la police nationale, un décret du 20 novembre 2006 crée un fichier équivalent pour la gendarmerie, dénommé « système judiciaire de documentation et d’exploitation» (JUDEX).

Cinq ans plus tard, l’article 11 de la loi du 14 mars 2011 (dite LOPPSI 2) prévoit de fusionner le STIC et le JUDEX au sein d’un fichier unique, que le gouvernement envisage alors d’appeler ARIANE. Cette loi de 2011 est une loi de « programmation » et se voit donc accompagnée d’un « rapport sur les objectifs et les moyens de la sécurité intérieure à horizon 2013 ». D’importantes évolutions sont attendues : « la police déploiera son programme de minidrones d’observation », « une recherche en sécurité au service de la performance technologique […] visera notamment à trouver les solutions innovantes dans des domaines tels que […] la miniaturisation des capteurs, la vidéoprotection intelligente, la transmission de données sécurisée, la fouille des données sur internet, la reconnaissance faciale, les nouvelles technologies de biométrie… ».

La fusion du STIC et du JUDEX est formellement réalisée par un décret du 4 mai 2012. Le fichier unique n’est finalement pas nommé ARIANE mais TAJ, pour « traitement des antécédents judiciaires ». L’une des principale différences entre, d’une part, le STIC et le JUDEX et, d’autre part, le TAJ, concerne la reconnaissance faciale. Alors que les fiches du STIC et du JUDEX ne comprenaient qu’une simple « photographie » des personnes surveillées, le TAJ va bien plus loin. Il est explicitement destiné à contenir toute « photographie comportant des caractéristiques techniques permettant de recourir à un dispositif de reconnaissance faciale (photographie du visage de face) », ainsi que toutes « autres photographies ».

Dans son avis de 2011 sur le décret TAJ, la CNIL « relève que c’est la première fois qu’elle est saisie par un service de l’Etat d’une demande d’avis sur un traitement reposant sur […] ces technologies de reconnaissance faciale ». Elle explique que ce système « permettra de comparer à la base des photographies signalétiques du traitement, les images du visage de personnes impliquées dans la commission d’infractions captées via des dispositifs de vidéoprotection », ce qui « présente des risques importants pour les libertés individuelles, notamment dans le contexte actuel de multiplication du nombre des systèmes de vidéoprotection ».

Lorsque la photographie du visage d’une personne y figure, elle peut avoir été prise au commissariat ou à la gendarmerie, mais les policiers et gendarmes peuvent tout aussi bien avoir simplement photographié un document d’identité de la personne concernée dans un autre cadre, par exemple dans la rue lors d’un contrôle, ou bien encore, après tout, collecté une photo sur Internet.

En théorie encore, la tenue du TAJ devrait être contrôlée par les magistrats du parquet. Pourtant, Vincent Charmoillaux, vice-procureur de Lille et secrétaire général du Syndicat de la magistrature, expliquait le 28 septembre dernier lors d’un colloque sur le fichage des étrangers organisé par le Syndicat des avocats de France à Lille, que pendant plus de 15 ans, contrairement à la loi, les procureurs n’ont eu aucun accès direct au TAJ qu’ils sont pourtant chargés de contrôler, et que le déploiement des outils informatiques nécessaires à un accès effectif n’était qu’une annonce très récente.

Il ajoutait que, par manque de temps, les services des parquets omettent aussi trop souvent de faire mettre à jour le TAJ lorsqu’une affaire conduit à un classement sans suite, un non-lieu ou une relaxe. Ainsi, une personne peut être fichée pendant 20 ans pour une infraction pour laquelle elle a été mise hors de cause par la justice. Selon lui, si l’utilisation du TAJ par la police, la gendarmerie et l’administration s’est autant développée, c’est en raison des règles bien plus strictes qui encadrent l’utilisation du casier judiciaire et qui ne leur permettent pas de satisfaire ce qu’elles jugent être leurs besoins opérationnels.

Dès 2013, des gendarmes niçois se réjouissent auprès de Nicematin : « un homme ayant perdu la tête a été trouvé dans le jardin d’une propriété et il s’est révélé incapable de donner son nom. Les gendarmes l’ont pris en photo et nous l’ont envoyé. Et « bingo », sa fiche est sortie. Il a pu être identifié, puisqu’il était connu des fichiers ». Les gendarmes évoquent aussi le cas « d’un escroc ayant acquis une voiture d’occasion avec un passeport volé et falsifié mais comportant sa photo », retrouvée dans le TAJ par reconnaissance faciale.

En 2014, le Figaro rapporte à Lille un cas d’identification automatisée d’un adolescent, déjà fiché au TAJ, qui s’est vanté sur Snapchat et à visage découvert d’avoir volé un téléphone : « une fois la photo en notre possession, il n’a fallu que quelques minutes pour que 30 ou 40 visages apparaissent à l’écran, explique un commandant ».

En 2018, le Parisien explique que la police a exploité les photographies du TAJ par reconnaissance faciale afin d’identifier un terroriste mort. Plus récemment, une affaire judiciaire en cours à Lyon concerne l’utilisation d’un logiciel pour rapprocher l’image prise par une caméra sur le lieu d’un cambriolage à la photographie d’une personne connue des services de la police et fichée dans le TAJ.

Ces seules anecdotes laissent comprendre que la reconnaissance faciale réalisée à partir du TAJ serait déjà largement déployée en France et depuis longtemps.

Pour résumer, en France, une personne sur dix pourrait avoir sa photo dans le TAJ. La police et la gendarmerie peuvent l’analyser automatiquement afin de la rapprocher d’images prises sur des lieux d’infraction, notamment par des caméras de surveillance. On appelle cette approche la « comparaison faciale ». C’est déjà bien trop de pouvoir pour la police, qui agit ici sans aucun contre-pouvoir effectif. Mais le fichier TES a conduit à l’extension de cette technique à l’ensemble de la population française et donc, à terme, bien au-delà des 8 millions de photographies contenus dans le TAJ.

II. Le fichier TES

La deuxième brique de l’édifice est le fichier TES, pour « titres électroniques sécurisés ». Alors que le TES n’avait à l’origine qu’un champ réduit (A), il s’est finalement étendu à l’ensemble de la population (B) pour en ficher tous les visages (C).

Un an plus tard, le gouvernement français adopte le décret du 30 décembre 2005 qui crée les passeports électroniques afin d’appliquer ce règlement. Au passage, et sans qu’il s’agisse ici d’une exigence européenne, ce décret crée le fichier des « titres électroniques sécurisés » (TES) qui centralise, pour chaque détenteur d’un passeport électronique, ses noms, domicile, taille et couleur d’yeux. Guère plus.

Deux décrets ultérieurs changent la donne. Un premier du 23 janvier 2007permet à la police et à la gendarmerie de consulter le fichier TES pour lutter contre le terrorisme. Un deuxième décret du 30 avril 2008 ajoute au fichier TES « l’image numérisée du visage ». Depuis 2005, l’image du visage n’était enregistrée que sur la puce du passeport. Par cette évolution, le visage tombe dans les mains de l’État.

Cette évolution ne concerne alors pas les cartes d’identité. Depuis un décret de 1987, le ministère de l’intérieur est autorisé à réaliser un traitement de données personnelles pour fournir des cartes d’identité. Ce système centralise nom, prénoms, date de naissance, etc., mais pas la photo, qui n’apparaît que sur la carte. Un décret du 21 mars 2007 permet à la police et à la gendarmerie de consulter ce fichier des cartes d’identités pour lutter contre le terrorisme – tel que cela a été autorisé pour les passeports deux mois plus tôt – mais sans leur donner accès à ces images.

Le texte suscite d’importants débats : il prévoit aussi de centraliser dans ce fichier les empreintes digitales de l’ensemble de la population, tout en permettant à la police d’y accéder pour identifier une personne à partir d’une empreinte retrouvée sur les lieux d’une infraction. De nombreux parlementaires saisissent le Conseil constitutionnel qui, dans une décision du 22 mars 2012, déclare la plupart des dispositions de cette loi contraire à la Constitution. La loi, presque entièrement dépouillée, n’est jamais appliquée.

Toutefois, le gouvernement semble avoir été séduit par cette initiative parlementaire. Quatre ans plus tard, il reprend l’essentiel de cette loi avortéedans un décret du 28 octobre 2016, qui intègre au sein du fichier « TES passeport » toutes les données relatives aux cartes d’identité. Le nouveau « méga-fichier TES » comprend désormais les photographies de l’ensemble de la population ou presque : celles de toute personne demandant un passeport ou une carte d’identité.

Toutefois, dans le même temps, ce décret a largement étendu le nombre de photographies accessibles aux policiers et gendarmes (pour rappel, les photographies des cartes d’identité n’étaient jusqu’alors ni centralisées ni donc facielement exploitables par la police).

Contrairement au TAJ, le fichier TES ne prévoit pas en lui-même de fonctionnalité de reconnaissance faciale. Mais cette limite est purement technique : il ne s’agit pas d’une interdiction juridique. Rien n’interdit que les photos du TES soient utilisées par un logiciel de reconnaissance faciale extérieur. Ainsi, dans certaines conditions, la police peut consulter le TES pour obtenir l’image d’une personne, la copier dans le TAJ et, à partir de là, traiter cette photo de façon automatisée pour la comparer à d’autres images, telles que celles prises par des caméra de surveillance.

Cette évolution est d’autant plus inquiétante que, contrairement au cadre initial du « TES passeport » et du fichier des cartes d’identité, la police peut accéder aux photo contenues dans ce nouveau fichier pour des raisons qui vont bien au-delà de la seule lutte contre le terrorisme.

III. La loi renseignement

La troisième brique de l’édifice est constituée des lois de sécurité qui permettent à la police de faire le lien entre le TAJ et le TES. Initialement limitées à la lutte antiterroriste, ces lois ont insidieusement étendu leur champ à d’autres domaines (A), jusqu’à ce que la loi renseignement consacre les « intérêts fondamentaux de la Nation » (B).

La loi du 14 mars 2011 (la même qui avait créé le TAJ) a modifié cette loi de 2006, permettant à la police et à la gendarmerie de consulter ces fichiers pour bien d’autres finalités que celles motivées par le terrorisme : atteintes à l’indépendance de la Nation, à la forme républicaine de ses institutions, aux éléments essentiels de son potentiel scientifique et économique…

La loi de programmation militaire de 2013 poursuit cette extension. La liste de finalités est entièrement remplacée par le vaste ensemble des « intérêts fondamentaux de la Nation ». Il faut attendre la loi renseignement de 2015 pour bien cerner ce que recouvrent ces « intérêts fondamentaux de la Nation », dont elle donne une liste explicite.

On y trouve des « intérêts » assez classiques, liés à la sécurité : indépendance nationale, prévention du terrorisme ou de la prolifération d’armes de destruction massive. On y trouve aussi des « intérêts » d’ordre purement politico-économiques : politique étrangère et exécution des engagements européens de la France, intérêts économiques, industriels et scientifiques. Enfin, un troisième groupe est bien plus ambigu : « atteintes à la forme républicaine des institutions » et « violences collectives de nature à porter gravement atteinte à la paix publique ».

Juste après son vote au Parlement, la loi renseignement a été examinée par le Conseil constitutionnel. Dans sa décision du 23 juillet 2015, celui-ci a défini concrètement ce à quoi renvoient certaines de ces notions. Les « violences collectives » recouvrent ainsi les « incriminations pénales définies aux articles 431-1 à 431-10 du code pénal ». Parmi ceux-ci, l’article 431-4 sanctionne le fait de « continuer volontairement à participer à un attroupement après les sommations » de se disperser. L’article 431-9 sanctionne le fait d’organiser une manifestation non-déclarée ou interdite. Pour toutes ces situations, policiers et la gendarmes sont donc à présent autorisés à accéder aux photographies contenues dans le fichier TES.

IV. Le fichage des manifestants

Maintenant que toutes les briques de l’édifice sont posées, il s’agit de voir comment la police peut l’utiliser pour identifier les manifestants par reconnaissance faciale. Deux cas sont facilement envisageables – la lutte contre les attroupements (A) et contre les manifestations illégales (B) – qui nous permettent d’interroger la situation concrète du dispositif (C).

La police est autorisée à utiliser des logiciels de reconnaissance faciale pour établir un lien entre la photo contenue dans le TAJ à une autre photo collectée ailleurs. Lutter contre cette infraction constitue un « intérêt fondamental de la Nation » (la prévention des violences collectives) qui permet à la police de collecter ces autres photos dans le fichier TES, où presque toute la population sera à terme fichée (au gré des renouvellements de cartes d’identité et de passeports).

Pour obtenir une photo dans le TES, il faut avoir le nom de la personne concernée. Ainsi, pour identifier les manifestants, la police techniquement peut interroger le fichier TES à partir du nom de chaque personne dont elle estime qu’elle a pu participer à la manifestation. Cette liste de noms peut être constituée de nombreuses façons : renseignements policiers en amont, groupes Facebook, personnes ayant retweeté un appel à manifester, etc. Après tout, si elle veut arriver à ses fins, la police peut directement utiliser la liste de nom des habitantes d’une ville ou d’un quartier.

Une fois la liste de noms constituée, celle-ci permet à la police de réunir au sein du TES un ensemble de photographies. Chaque photo est comparée de façon automatisée aux photos ajoutées dans TAJ à l’issue de la manifestation, afin d’établir des correspondances. Chaque fois que le logiciel de comparaison faciale trouve une correspondance, les données (noms, prénoms, date de naissance, adresse, etc.) issues de la fiche TES d’une personne peuvent être transférées dans le fichier TAJ pour venir garnir la fiche du manifestant qui, jusqu’ici, était resté anonyme.

Ce processus se renforce au fur et à mesure des manifestations : dès que des participantes ont été fichés au TAJ avec leur photographie, il devient toujours plus aisé de les retrouver lors des manifestations suivantes en allant les chercher directement dans le TAJ sans plus avoir à passer par le TES.

Dès lors, que penser de ce qu’a déclaré Emmanuel Macron lors des mouvements sociaux de l’an dernier : « Il faut maintenant dire que lorsqu’on va dans des manifestations violentes, on est complice du pire » ? De même, que penser de ces propos de Gérard Collomb, ministre de l’Intérieur au même moment : « Il faut que les [manifestants] puissent s’opposer aux casseurs et ne pas, par leur passivité, être d’un certain point de vue, complices de ce qui se passe » ?

Ne s’agit-il pas d’autorisations données aux forces de l’ordre de considérer presque tous les manifestants comme complices de chaque manifestation partiellement interdite ou non-déclarée à laquelle ils participent ? Leur fichage massif dans le TAJ à partir du fichier TES en serait permis. Dans ce cas de figure, la police serait autorisée à chercher à identifier toutes les personnes figurant sur des photos prises au cours de manifestations.

Peu importe que ce fichage soit ou non déjà généralisé en pratique, il est déjà autorisé, ne serait-ce qu’en théorie, et cela de différentes façons. Dans ces conditions, difficile d’imaginer que ces techniques ne soient pas déjà au moins expérimentées sur le terrain. Difficile d’imaginer que, parmi la dizaines de drones déployés dernièrement au-dessus des manifestations, aucun n’ait jamais participé à une telle expérimentation, si tentante pour les forces de l’ordre et soumise à si peu de contrôle effectif. C’est d’autant plus probable quand on voit à quel point « l’analyse vidéo » a été présentée comme cruciale dans la répression des manifestations de l’hiver dernier (2018-2019).

De plus, la présente démonstration concerne le fichage massif des manifestants. Elle s’intéresse à l’hypothèse selon laquelle n’importe quelle personne peut faire l’objet d’un fichage policier particulièrement intrusif grâce à la reconnaissance faciale. C’est pour cette raison que nous nous sommes attardés à démontrer comment la police pouvait accéder au TES, où la quasi-totalité de la population est fichée.

Toutefois, une démonstration plus simple pourrait se limiter à la seule utilisation du TAJ, qui autorise à lui seul et depuis 2012 la reconnaissance faciale des manifestants. Certes, cette reconnaissance faciale ne concernerait alors que les personnes dont le visage est déjà contenu dans le TAJ, suite à une interaction antérieure avec la police. Mais, comme nous l’avons vu, le fichier TAJ concerne déjà une part significative de la population.

Conclusion

Les conséquences découlant du fait d’être fiché dans le TAJ en tant que « participant à une manifestation violente » sont suffisamment graves pour dissuader une large partie de la population d’exercer son droit de manifester.

L’article R40-29 du code de procédure pénal prévoit que le TAJ est consultable dans le cadre d’« enquêtes administratives » : l’administration peut vérifier qu’une personne n’y est pas fichée avant de l’embaucher dans de nombreuses fonctions publiques, pour encadrer certaines professions privées liées à la sécurité ainsi que pour délivrer ou renouveler des titres de séjour aux personnes étrangères.

Une personne raisonnable pourrait tout à fait vous déconseiller de participer à des manifestations à l’avenir. Elle vous inviterait à renoncer à ce droit fondamental : les risques sont trop importants, surtout si vous imaginez rejoindre un jour la fonction publique ou que vous n’êtes pas de nationalité française.

Une personne encore plus raisonnable vous dirait l’inverse : ce système est intolérable et il nous faut le déconstruire.

Nous venons d’envoyer au gouvernement une demande d’abrogation des dispositions du décret TAJ qui autorisent la reconnaissance faciale. Ce décret permet de recourir massivement à cette technique sans que la loi ne l’ait jamais autorisée, ce que la CNIL a récemment et clairement rappelé être illégal dans des affaires similaires. Si le gouvernement rejette notre demande, nous attaquerons le décret TAJ devant le Conseil d’État.

https://www.laquadrature.net/2019/11/18/la-reconnaissance-faciale-des-manifestants-est-deja-autorisee/

La reconnaissance faciale des manifestants est déjà autorisée

18 novembre 2019

Depuis six ans, le gouvernement a adopté plusieurs décrets pour autoriser l’identification automatique et massive des manifestants. Cette autorisation s’est passée de tout débat démocratique. Elle résulte de la combinaison insidieuse de trois dispositifs : le fichier TAJ (traitement des antécédents judiciaires), le fichier TES (titres électroniques sécurisés) et la loi renseignement.

L’hypocrisie du gouvernement est totale lorsqu’il prétend aujourd’hui ouvrir un débat démocratique sur la reconnaissance faciale : il en a visiblement tiré les conclusions depuis longtemps, qu’il nous impose déjà sans même nous en avoir clairement informés.

Nous venons de lui demander formellement d’abroger ce système et l’attaquerons devant le Conseil d’État s’il le refuse.

Pour bien comprendre le montage juridique qui autorise le fichage massif des manifestants, il faut retracer l’évolution historique de ses trois composantes – le fichier TAJ (I), le fichier TES (II) et la loi renseignement (III) – puis en interroger les conséquences concrètes (IV).

I. Le fichier TAJ

La première brique de l’édifice est le fichier de police appelé TAJ, pour « traitement des antécédents judiciaires ». Rappeler son origine (A) nous permet de mieux comprendre son fonctionnement actuel (B) et la façon dont il a ouvert la voie à la reconnaissance faciale policière (C).

A. Les origines du TAJ

Dans son rapport sur la loi de sécurité du 21 janvier 1995, le gouvernement explique son projet de modernisation de la police. Le futur fichier nommé « système de traitement de l’information criminelle (S.T.I.C.) » est alors présenté comme une grande nouveauté, « le projet prioritaire pour l’informatisation des services de police » : il « permettra de fédérer au niveau national l’ensemble des fichiers de police et de documentation criminelle ».Ce fichier ne sera officialisé que six ans plus tard, par un décret du 5 juillet 2001. Le gouvernement de Lionel Jospin crée ainsi un fichier nommé « système de traitement des infractions constatées (STIC) ». Concrètement, dans son avis préalable, la CNIL explique que le STIC centralisera un ensemble « d’informations actuellement conservées dans des fichiers manuels ou informatiques épars, le plus souvent cantonnés au niveau local », et donc peu exploitables. Désormais, pour l’ensemble du territoire français, le STIC réunira toute la mémoire de la police sur les personnes mises en cause dans des infractions, auteurs comme complices, ainsi que leurs victimes : noms, domicile, photographie, faits reprochés…

Il faudra attendre une loi du 18 mars 2003 pour que ce fichier soit clairement endossé par le législateur. À la suite du STIC, créé pour la police nationale, un décret du 20 novembre 2006 crée un fichier équivalent pour la gendarmerie, dénommé « système judiciaire de documentation et d’exploitation» (JUDEX).

Cinq ans plus tard, l’article 11 de la loi du 14 mars 2011 (dite LOPPSI 2) prévoit de fusionner le STIC et le JUDEX au sein d’un fichier unique, que le gouvernement envisage alors d’appeler ARIANE. Cette loi de 2011 est une loi de « programmation » et se voit donc accompagnée d’un « rapport sur les objectifs et les moyens de la sécurité intérieure à horizon 2013 ». D’importantes évolutions sont attendues : « la police déploiera son programme de minidrones d’observation », « une recherche en sécurité au service de la performance technologique […] visera notamment à trouver les solutions innovantes dans des domaines tels que […] la miniaturisation des capteurs, la vidéoprotection intelligente, la transmission de données sécurisée, la fouille des données sur internet, la reconnaissance faciale, les nouvelles technologies de biométrie… ».

La fusion du STIC et du JUDEX est formellement réalisée par un décret du 4 mai 2012. Le fichier unique n’est finalement pas nommé ARIANE mais TAJ, pour « traitement des antécédents judiciaires ». L’une des principale différences entre, d’une part, le STIC et le JUDEX et, d’autre part, le TAJ, concerne la reconnaissance faciale. Alors que les fiches du STIC et du JUDEX ne comprenaient qu’une simple « photographie » des personnes surveillées, le TAJ va bien plus loin. Il est explicitement destiné à contenir toute « photographie comportant des caractéristiques techniques permettant de recourir à un dispositif de reconnaissance faciale (photographie du visage de face) », ainsi que toutes « autres photographies ».

Dans son avis de 2011 sur le décret TAJ, la CNIL « relève que c’est la première fois qu’elle est saisie par un service de l’Etat d’une demande d’avis sur un traitement reposant sur […] ces technologies de reconnaissance faciale ». Elle explique que ce système « permettra de comparer à la base des photographies signalétiques du traitement, les images du visage de personnes impliquées dans la commission d’infractions captées via des dispositifs de vidéoprotection », ce qui « présente des risques importants pour les libertés individuelles, notamment dans le contexte actuel de multiplication du nombre des systèmes de vidéoprotection ».

B. Le fonctionnement du TAJ aujourd’hui

Un rapport parlementaire de 2018 explique qu’il « existe 18,9 millions de fiches de personnes mises en cause et plus de 87 millions d’affaires répertoriées dans le TAJ », et que « le TAJ comprend entre 7 et 8 millions de photos de face ». En théorie, l’article R40-25 du code de procédure pénale prévoit que le TAJ ne devrait ficher que des personnes contre lesquelles existent des indices graves et concordants d’avoir participé à la commission d’une infraction, comme auteur ou complice. En pratique, il s’agit d’avantage d’un outil de communication interne aux forces de l’ordre, qu’elles utilisent pour échanger un maximum d’informations pratiques, indépendamment de la véracité ou de la pertinence de celles-ci. Comme l’explique la CNIL en 2012, les policiers et gendarmes remplissent eux-mêmes les fiches, choisissant les qualifications juridiques et les faits à retenir.Lorsque la photographie du visage d’une personne y figure, elle peut avoir été prise au commissariat ou à la gendarmerie, mais les policiers et gendarmes peuvent tout aussi bien avoir simplement photographié un document d’identité de la personne concernée dans un autre cadre, par exemple dans la rue lors d’un contrôle, ou bien encore, après tout, collecté une photo sur Internet.

En théorie encore, la tenue du TAJ devrait être contrôlée par les magistrats du parquet. Pourtant, Vincent Charmoillaux, vice-procureur de Lille et secrétaire général du Syndicat de la magistrature, expliquait le 28 septembre dernier lors d’un colloque sur le fichage des étrangers organisé par le Syndicat des avocats de France à Lille, que pendant plus de 15 ans, contrairement à la loi, les procureurs n’ont eu aucun accès direct au TAJ qu’ils sont pourtant chargés de contrôler, et que le déploiement des outils informatiques nécessaires à un accès effectif n’était qu’une annonce très récente.

Il ajoutait que, par manque de temps, les services des parquets omettent aussi trop souvent de faire mettre à jour le TAJ lorsqu’une affaire conduit à un classement sans suite, un non-lieu ou une relaxe. Ainsi, une personne peut être fichée pendant 20 ans pour une infraction pour laquelle elle a été mise hors de cause par la justice. Selon lui, si l’utilisation du TAJ par la police, la gendarmerie et l’administration s’est autant développée, c’est en raison des règles bien plus strictes qui encadrent l’utilisation du casier judiciaire et qui ne leur permettent pas de satisfaire ce qu’elles jugent être leurs besoins opérationnels.

C. La reconnaissance faciale dans le TAJ

La police entretient l’absence de transparence au sujet de la reconnaissance faciale, de sorte que celle-ci reste peu documentée, et que ces pratiques ne peuvent être perçues qu’à travers une multitudes de faits divers (et désormais aussi par la campagne Technopolice, par exemple ici ou là).Dès 2013, des gendarmes niçois se réjouissent auprès de Nicematin : « un homme ayant perdu la tête a été trouvé dans le jardin d’une propriété et il s’est révélé incapable de donner son nom. Les gendarmes l’ont pris en photo et nous l’ont envoyé. Et « bingo », sa fiche est sortie. Il a pu être identifié, puisqu’il était connu des fichiers ». Les gendarmes évoquent aussi le cas « d’un escroc ayant acquis une voiture d’occasion avec un passeport volé et falsifié mais comportant sa photo », retrouvée dans le TAJ par reconnaissance faciale.

En 2014, le Figaro rapporte à Lille un cas d’identification automatisée d’un adolescent, déjà fiché au TAJ, qui s’est vanté sur Snapchat et à visage découvert d’avoir volé un téléphone : « une fois la photo en notre possession, il n’a fallu que quelques minutes pour que 30 ou 40 visages apparaissent à l’écran, explique un commandant ».

En 2018, le Parisien explique que la police a exploité les photographies du TAJ par reconnaissance faciale afin d’identifier un terroriste mort. Plus récemment, une affaire judiciaire en cours à Lyon concerne l’utilisation d’un logiciel pour rapprocher l’image prise par une caméra sur le lieu d’un cambriolage à la photographie d’une personne connue des services de la police et fichée dans le TAJ.

Ces seules anecdotes laissent comprendre que la reconnaissance faciale réalisée à partir du TAJ serait déjà largement déployée en France et depuis longtemps.

Pour résumer, en France, une personne sur dix pourrait avoir sa photo dans le TAJ. La police et la gendarmerie peuvent l’analyser automatiquement afin de la rapprocher d’images prises sur des lieux d’infraction, notamment par des caméras de surveillance. On appelle cette approche la « comparaison faciale ». C’est déjà bien trop de pouvoir pour la police, qui agit ici sans aucun contre-pouvoir effectif. Mais le fichier TES a conduit à l’extension de cette technique à l’ensemble de la population française et donc, à terme, bien au-delà des 8 millions de photographies contenus dans le TAJ.

II. Le fichier TES

La deuxième brique de l’édifice est le fichier TES, pour « titres électroniques sécurisés ». Alors que le TES n’avait à l’origine qu’un champ réduit (A), il s’est finalement étendu à l’ensemble de la population (B) pour en ficher tous les visages (C).

A. Le premier fichier TES (2004 – 2012)

Un règlement européen du 13 décembre 2004 impose aux États membres de délivrer des passeports biométriques qui, notamment, « comportent un support de stockage qui contient une photo faciale ». En pratique, le passeport intègre une puce qui contient une photo du visage. Elle n’est stockée nulle part ailleurs et il faut accéder physiquement au document pour la consulter. À première vue, rien qui puisse directement déboucher sur de la surveillance de masse.Un an plus tard, le gouvernement français adopte le décret du 30 décembre 2005 qui crée les passeports électroniques afin d’appliquer ce règlement. Au passage, et sans qu’il s’agisse ici d’une exigence européenne, ce décret crée le fichier des « titres électroniques sécurisés » (TES) qui centralise, pour chaque détenteur d’un passeport électronique, ses noms, domicile, taille et couleur d’yeux. Guère plus.

Deux décrets ultérieurs changent la donne. Un premier du 23 janvier 2007permet à la police et à la gendarmerie de consulter le fichier TES pour lutter contre le terrorisme. Un deuxième décret du 30 avril 2008 ajoute au fichier TES « l’image numérisée du visage ». Depuis 2005, l’image du visage n’était enregistrée que sur la puce du passeport. Par cette évolution, le visage tombe dans les mains de l’État.

Cette évolution ne concerne alors pas les cartes d’identité. Depuis un décret de 1987, le ministère de l’intérieur est autorisé à réaliser un traitement de données personnelles pour fournir des cartes d’identité. Ce système centralise nom, prénoms, date de naissance, etc., mais pas la photo, qui n’apparaît que sur la carte. Un décret du 21 mars 2007 permet à la police et à la gendarmerie de consulter ce fichier des cartes d’identités pour lutter contre le terrorisme – tel que cela a été autorisé pour les passeports deux mois plus tôt – mais sans leur donner accès à ces images.

B. Le nouveau fichier TES (2012-2016)

Une proposition de loi, soumise par deux sénateurs et adoptée par le Parlement le 6 mars 2012, prévoit de fusionner le « TES passeport » et le fichier des cartes d’identité en un méga-fichier unique. De plus, ce fichier unique contiendra désormais aussi les photographies présentes sur les cartes d’identité (jusqu’ici, seul le « TES passeport » contenait des photo).Le texte suscite d’importants débats : il prévoit aussi de centraliser dans ce fichier les empreintes digitales de l’ensemble de la population, tout en permettant à la police d’y accéder pour identifier une personne à partir d’une empreinte retrouvée sur les lieux d’une infraction. De nombreux parlementaires saisissent le Conseil constitutionnel qui, dans une décision du 22 mars 2012, déclare la plupart des dispositions de cette loi contraire à la Constitution. La loi, presque entièrement dépouillée, n’est jamais appliquée.

Toutefois, le gouvernement semble avoir été séduit par cette initiative parlementaire. Quatre ans plus tard, il reprend l’essentiel de cette loi avortéedans un décret du 28 octobre 2016, qui intègre au sein du fichier « TES passeport » toutes les données relatives aux cartes d’identité. Le nouveau « méga-fichier TES » comprend désormais les photographies de l’ensemble de la population ou presque : celles de toute personne demandant un passeport ou une carte d’identité.

C. Les visages du TES (2016-aujourd’hui)

Même si ce décret échappe au contrôle du Conseil constitutionnel (qui n’examine que les lois et non les décrets), le gouvernement a manifestement retenu les leçons de l’échec de 2012 : le décret prévoit explicitement que la police ne peut pas accéder aux empreintes digitales conservées dans le fichier TES.Toutefois, dans le même temps, ce décret a largement étendu le nombre de photographies accessibles aux policiers et gendarmes (pour rappel, les photographies des cartes d’identité n’étaient jusqu’alors ni centralisées ni donc facielement exploitables par la police).

Contrairement au TAJ, le fichier TES ne prévoit pas en lui-même de fonctionnalité de reconnaissance faciale. Mais cette limite est purement technique : il ne s’agit pas d’une interdiction juridique. Rien n’interdit que les photos du TES soient utilisées par un logiciel de reconnaissance faciale extérieur. Ainsi, dans certaines conditions, la police peut consulter le TES pour obtenir l’image d’une personne, la copier dans le TAJ et, à partir de là, traiter cette photo de façon automatisée pour la comparer à d’autres images, telles que celles prises par des caméra de surveillance.

Cette évolution est d’autant plus inquiétante que, contrairement au cadre initial du « TES passeport » et du fichier des cartes d’identité, la police peut accéder aux photo contenues dans ce nouveau fichier pour des raisons qui vont bien au-delà de la seule lutte contre le terrorisme.

III. La loi renseignement

La troisième brique de l’édifice est constituée des lois de sécurité qui permettent à la police de faire le lien entre le TAJ et le TES. Initialement limitées à la lutte antiterroriste, ces lois ont insidieusement étendu leur champ à d’autres domaines (A), jusqu’à ce que la loi renseignement consacre les « intérêts fondamentaux de la Nation » (B).

A. L’extension des règles d’exceptions

C’est une loi du 23 janvier 2006 sur le terrorisme qui avait autorisé la police et la gendarmerie à accéder au « TES passeport » et au fichier des cartes d’identité « pour les besoins de la prévention et de la répression des actes de terrorisme ». Cette loi autorisait aussi les services de renseignement à y accéder pour prévenir ces actes. Cette disposition a été appliquée par deux décrets de janvier et mars 2007, déjà cités plus tôt.La loi du 14 mars 2011 (la même qui avait créé le TAJ) a modifié cette loi de 2006, permettant à la police et à la gendarmerie de consulter ces fichiers pour bien d’autres finalités que celles motivées par le terrorisme : atteintes à l’indépendance de la Nation, à la forme républicaine de ses institutions, aux éléments essentiels de son potentiel scientifique et économique…

La loi de programmation militaire de 2013 poursuit cette extension. La liste de finalités est entièrement remplacée par le vaste ensemble des « intérêts fondamentaux de la Nation ». Il faut attendre la loi renseignement de 2015 pour bien cerner ce que recouvrent ces « intérêts fondamentaux de la Nation », dont elle donne une liste explicite.

B. Les intérêts fondamentaux de la Nation

Cette liste se retrouve à l’article L811-3 du code de la sécurité intérieureOn y trouve des « intérêts » assez classiques, liés à la sécurité : indépendance nationale, prévention du terrorisme ou de la prolifération d’armes de destruction massive. On y trouve aussi des « intérêts » d’ordre purement politico-économiques : politique étrangère et exécution des engagements européens de la France, intérêts économiques, industriels et scientifiques. Enfin, un troisième groupe est bien plus ambigu : « atteintes à la forme républicaine des institutions » et « violences collectives de nature à porter gravement atteinte à la paix publique ».

Juste après son vote au Parlement, la loi renseignement a été examinée par le Conseil constitutionnel. Dans sa décision du 23 juillet 2015, celui-ci a défini concrètement ce à quoi renvoient certaines de ces notions. Les « violences collectives » recouvrent ainsi les « incriminations pénales définies aux articles 431-1 à 431-10 du code pénal ». Parmi ceux-ci, l’article 431-4 sanctionne le fait de « continuer volontairement à participer à un attroupement après les sommations » de se disperser. L’article 431-9 sanctionne le fait d’organiser une manifestation non-déclarée ou interdite. Pour toutes ces situations, policiers et la gendarmes sont donc à présent autorisés à accéder aux photographies contenues dans le fichier TES.

IV. Le fichage des manifestants

Maintenant que toutes les briques de l’édifice sont posées, il s’agit de voir comment la police peut l’utiliser pour identifier les manifestants par reconnaissance faciale. Deux cas sont facilement envisageables – la lutte contre les attroupements (A) et contre les manifestations illégales (B) – qui nous permettent d’interroger la situation concrète du dispositif (C).

A. Fichage après sommations

Prenons un exemple concret. Une manifestation se tient dans une grande ville. La police intervient pour disperser le cortège. Elle fait deux sommations puis photographie la foule. Les personnes dont le visage est visible sur le cliché n’étaient manifestement pas en train de se disperser. Les policiers considèrent qu’il s’agit d’indices graves et concordants selon lesquels ces personnes commettent le délit défini à l’article 431-4 du code pénal, à savoir « continuer volontairement à participer à un attroupement après les sommations ». Une fiche est ouverte dans le TAJ pour chacune d’elle : leur nom est encore inconnu et la fiche ne contient donc que leur photo, accompagnée de la date et du lieu de l’événement.La police est autorisée à utiliser des logiciels de reconnaissance faciale pour établir un lien entre la photo contenue dans le TAJ à une autre photo collectée ailleurs. Lutter contre cette infraction constitue un « intérêt fondamental de la Nation » (la prévention des violences collectives) qui permet à la police de collecter ces autres photos dans le fichier TES, où presque toute la population sera à terme fichée (au gré des renouvellements de cartes d’identité et de passeports).

Pour obtenir une photo dans le TES, il faut avoir le nom de la personne concernée. Ainsi, pour identifier les manifestants, la police techniquement peut interroger le fichier TES à partir du nom de chaque personne dont elle estime qu’elle a pu participer à la manifestation. Cette liste de noms peut être constituée de nombreuses façons : renseignements policiers en amont, groupes Facebook, personnes ayant retweeté un appel à manifester, etc. Après tout, si elle veut arriver à ses fins, la police peut directement utiliser la liste de nom des habitantes d’une ville ou d’un quartier.

Une fois la liste de noms constituée, celle-ci permet à la police de réunir au sein du TES un ensemble de photographies. Chaque photo est comparée de façon automatisée aux photos ajoutées dans TAJ à l’issue de la manifestation, afin d’établir des correspondances. Chaque fois que le logiciel de comparaison faciale trouve une correspondance, les données (noms, prénoms, date de naissance, adresse, etc.) issues de la fiche TES d’une personne peuvent être transférées dans le fichier TAJ pour venir garnir la fiche du manifestant qui, jusqu’ici, était resté anonyme.

Ce processus se renforce au fur et à mesure des manifestations : dès que des participantes ont été fichés au TAJ avec leur photographie, il devient toujours plus aisé de les retrouver lors des manifestations suivantes en allant les chercher directement dans le TAJ sans plus avoir à passer par le TES.

B. Fichage des complices

Le refus de se dissiper après sommation n’est pas la seule infraction qui permet de ficher massivement les manifestants. Comme vu ci-dessus, la lutte contre l’organisation de manifestations interdites ou non-déclarées est, d’après le Conseil constitutionnel, un autre « intérêt fondamental de la Nation » qui permet de fouiller le TES. Or, tel que vu plus haut, toute personne peut être fichée au TAJ en simple qualité de complice d’un délit, et notamment de celui-ci.Dès lors, que penser de ce qu’a déclaré Emmanuel Macron lors des mouvements sociaux de l’an dernier : « Il faut maintenant dire que lorsqu’on va dans des manifestations violentes, on est complice du pire » ? De même, que penser de ces propos de Gérard Collomb, ministre de l’Intérieur au même moment : « Il faut que les [manifestants] puissent s’opposer aux casseurs et ne pas, par leur passivité, être d’un certain point de vue, complices de ce qui se passe » ?

Ne s’agit-il pas d’autorisations données aux forces de l’ordre de considérer presque tous les manifestants comme complices de chaque manifestation partiellement interdite ou non-déclarée à laquelle ils participent ? Leur fichage massif dans le TAJ à partir du fichier TES en serait permis. Dans ce cas de figure, la police serait autorisée à chercher à identifier toutes les personnes figurant sur des photos prises au cours de manifestations.

C. Que se passe-t-il en pratique ?

Ces différents exemples illustrent le fait que le droit actuel permet déjà la généralisation de la reconnaissance faciale des manifestants. Sans contre-pouvoir effectif, difficile d’y voir clair sur les pratiques réelles des policiers et gendarmes.Peu importe que ce fichage soit ou non déjà généralisé en pratique, il est déjà autorisé, ne serait-ce qu’en théorie, et cela de différentes façons. Dans ces conditions, difficile d’imaginer que ces techniques ne soient pas déjà au moins expérimentées sur le terrain. Difficile d’imaginer que, parmi la dizaines de drones déployés dernièrement au-dessus des manifestations, aucun n’ait jamais participé à une telle expérimentation, si tentante pour les forces de l’ordre et soumise à si peu de contrôle effectif. C’est d’autant plus probable quand on voit à quel point « l’analyse vidéo » a été présentée comme cruciale dans la répression des manifestations de l’hiver dernier (2018-2019).

De plus, la présente démonstration concerne le fichage massif des manifestants. Elle s’intéresse à l’hypothèse selon laquelle n’importe quelle personne peut faire l’objet d’un fichage policier particulièrement intrusif grâce à la reconnaissance faciale. C’est pour cette raison que nous nous sommes attardés à démontrer comment la police pouvait accéder au TES, où la quasi-totalité de la population est fichée.

Toutefois, une démonstration plus simple pourrait se limiter à la seule utilisation du TAJ, qui autorise à lui seul et depuis 2012 la reconnaissance faciale des manifestants. Certes, cette reconnaissance faciale ne concernerait alors que les personnes dont le visage est déjà contenu dans le TAJ, suite à une interaction antérieure avec la police. Mais, comme nous l’avons vu, le fichier TAJ concerne déjà une part significative de la population.

Conclusion

Les conséquences découlant du fait d’être fiché dans le TAJ en tant que « participant à une manifestation violente » sont suffisamment graves pour dissuader une large partie de la population d’exercer son droit de manifester.

L’article R40-29 du code de procédure pénal prévoit que le TAJ est consultable dans le cadre d’« enquêtes administratives » : l’administration peut vérifier qu’une personne n’y est pas fichée avant de l’embaucher dans de nombreuses fonctions publiques, pour encadrer certaines professions privées liées à la sécurité ainsi que pour délivrer ou renouveler des titres de séjour aux personnes étrangères.

Une personne raisonnable pourrait tout à fait vous déconseiller de participer à des manifestations à l’avenir. Elle vous inviterait à renoncer à ce droit fondamental : les risques sont trop importants, surtout si vous imaginez rejoindre un jour la fonction publique ou que vous n’êtes pas de nationalité française.

Une personne encore plus raisonnable vous dirait l’inverse : ce système est intolérable et il nous faut le déconstruire.

Nous venons d’envoyer au gouvernement une demande d’abrogation des dispositions du décret TAJ qui autorisent la reconnaissance faciale. Ce décret permet de recourir massivement à cette technique sans que la loi ne l’ait jamais autorisée, ce que la CNIL a récemment et clairement rappelé être illégal dans des affaires similaires. Si le gouvernement rejette notre demande, nous attaquerons le décret TAJ devant le Conseil d’État.

François Bernon- MEDIATEUR

-

Messages : 744

Messages : 744

Localisation : Paris

Inscription : 23/10/2017

Re: Mise en place par l'Etat de la reconnaissance faciale

Re: Mise en place par l'Etat de la reconnaissance faciale

...

Dernière édition par Desiderius Ulixes le Mer 20 Nov 2019 - 13:06, édité 1 fois

Desiderius Ulixes- Enfant de Dieu

-

Messages : 3057

Messages : 3057

Inscription : 04/04/2019

Re: Mise en place par l'Etat de la reconnaissance faciale

Re: Mise en place par l'Etat de la reconnaissance faciale

Je pense que cela pousse à la naïveté pour ma part, avec nos Pc et nos téléphones, comptes sociaux, ils ont se qu'ils veulent, un "matricule" pour chaque individus, (faits et gestes, photos, voix, clound) cette question de nos faces c'est juste une manipulation en plus...

On peut vraiment parler de foutage de gueule sans être grossier.

On peut vraiment parler de foutage de gueule sans être grossier.

Yeshoua- Avec Saint Joseph

-

Messages : 1295

Messages : 1295

Inscription : 14/03/2017

Re: Mise en place par l'Etat de la reconnaissance faciale

Re: Mise en place par l'Etat de la reconnaissance faciale

Les commissariats vont s'armer pour extraire les données des smartphones

02/12/2019 à 07:00

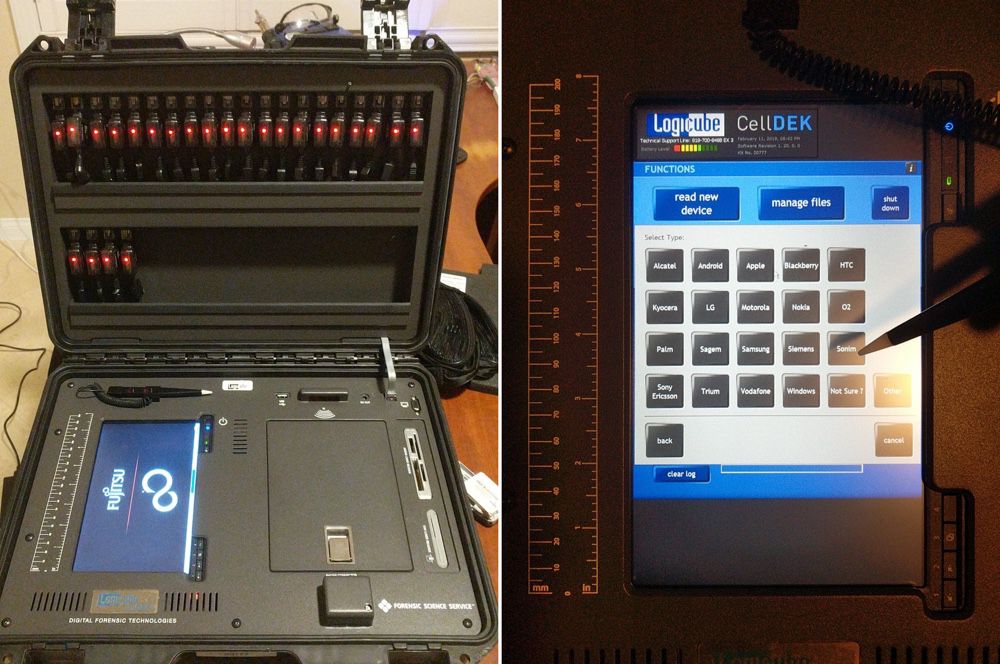

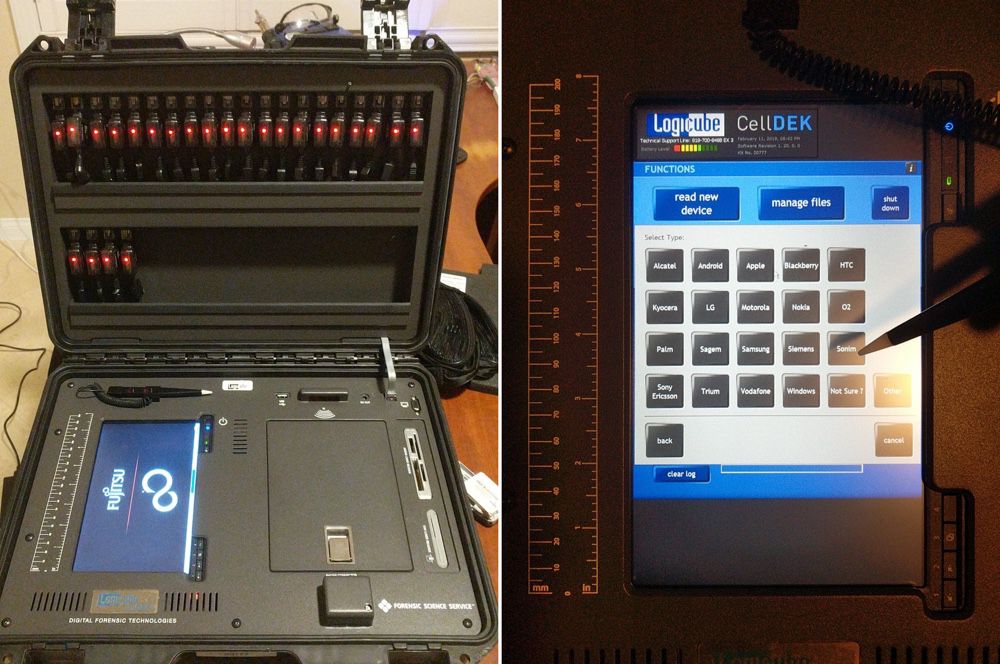

D'ici 2024, des centaines de boîtiers d'extraction de données de smartphones vont être installés dans les commissariats. L'information, rapportée en premier par le site Reporterre, nous a été confirmée par la police nationale. S'agissant d'une commande du marché public, on trouve sa trace dans les registres.

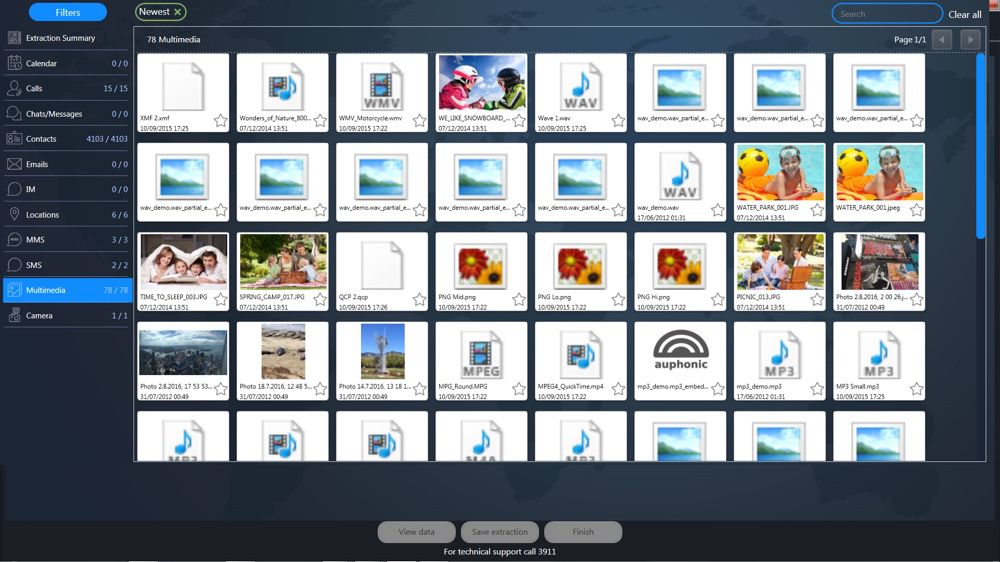

Le Kiosk de Cellebrite. Image Cellebrite.

Le Kiosk de Cellebrite. Image Cellebrite.

Et d'ajouter que 100 nouvelles machines seront installées en Île-de-France et dans le Sud l'année prochaine, pour un total de 500 machines d'ici 2024, le tout pour un coût de 4 millions d'euros. Interrogée par nos soins, la police nationale indique que seuls 35 kiosques ont été acquis cette année et qu'ils seront déployés l'année prochaine.

Les kiosques dont il est question sont des machines mises au point par Cellebrite, un nom qui avait circulé au moment de l'affaire de San Bernardino, quand le FBI cherchait de l'aide pour faire parler l'iPhone verrouillé d'un terroriste. Bien que ce ne soit pas Cellebrite qui ait donné le coup de pouce au FBI, il n'en reste pas moins que l'entreprise a un arsenal d'outils pour percer les secrets des téléphones.

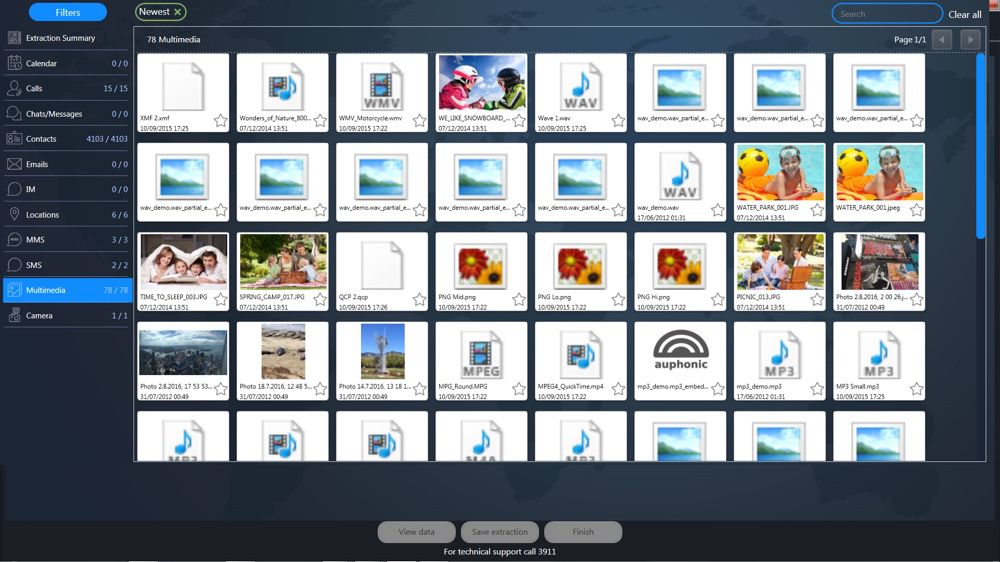

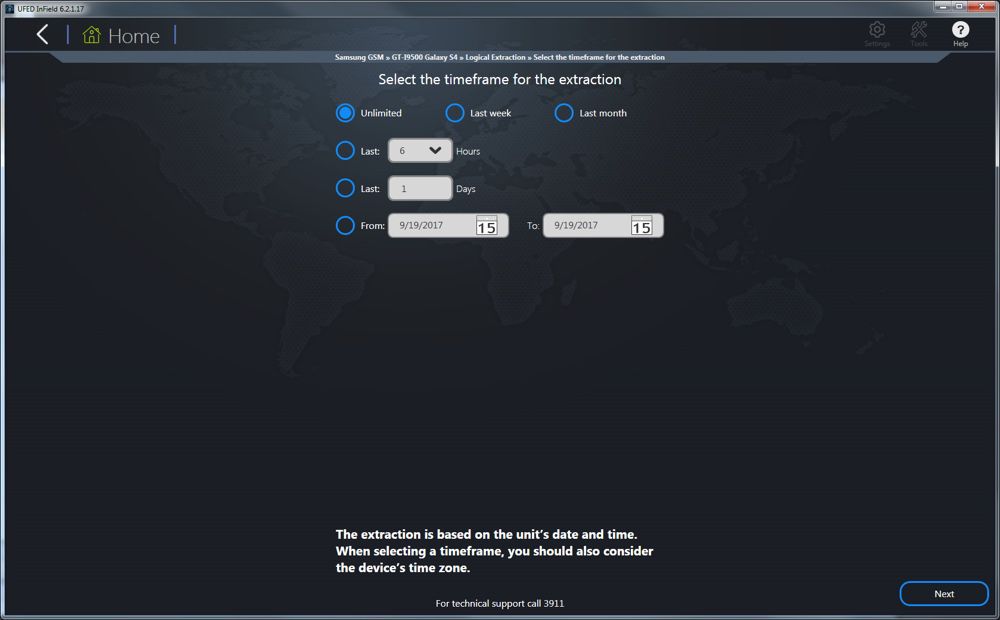

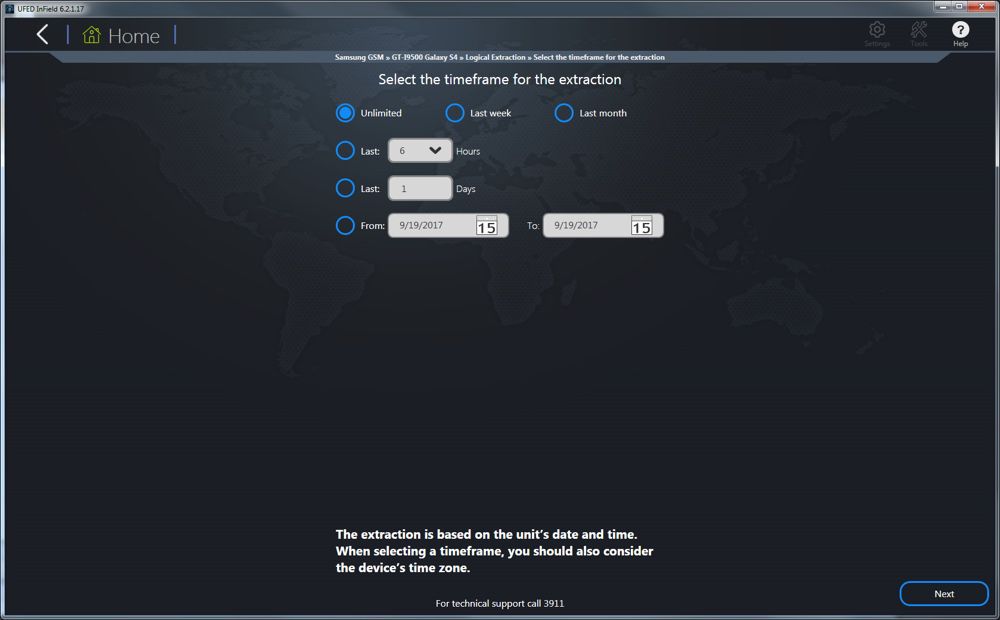

Logiciel UFED InField. Image Cellebrite.

Logiciel UFED InField. Image Cellebrite.

Elle a notamment une solution nommée UFED InField permettant d'« extraire directement les mots de passe, désactiver ou contourner le verrouillage mis en place par l’utilisateur, et décoder les données de plus de 1 500 applis mobiles en quelques minutes. » Cet outil de forensic fonctionne sur plusieurs types d'appareils dédiés : tablettes mobiles et embarquées pour les opérations sur le terrain, ainsi que les fameux Kiosk, qu'on pourrait méprendre avec des PC classiques, qui équiperont les commissariats. Des appareils qui « échappent » parfois à leur cadre habituel et qui se retrouvent en vente sur eBay, comme c'est encore le cas actuellement.

En 2017, Cellebrite, qui se présente comme « leader incontestable du marché mondial » de l'investigation numérique avec 60 000 licences déployées à travers 150 pays, a été victime d'un important piratage. Selon Motherboard, qui a pu consulter les 900 Go de données dérobées, celles-ci incluaient « ce qui semblait être des fichiers de preuve provenant des téléphones portables saisis. » De son côté, la police nationale nous a assuré que les machines de Cellebrite ne conservaient pas les données (mais pas de détails communiqués sur le support de stockage utilisé) et qu'elles étaient isolées du réseau internet.

La police souligne également la « traçabilité des recherches », chaque utilisation étant consignée, la possibilité de cibler les données à extraire (seulement les messages ou les photos, par exemple), ainsi que le cadre judiciaire, sous l’autorité du procureur de la République, qui entoure les extractions de données.

Un boîtier Cellebrite acquis sur eBay par un chercheur en sécurité. Image Matthew Hickey.

Un boîtier Cellebrite acquis sur eBay par un chercheur en sécurité. Image Matthew Hickey.

Des extractions qui fonctionnent selon elle avec la « très grande majorité » des smartphones. La police n'a pas voulu nous préciser quels modèles résistaient à l'UFED afin de ne pas aiguiller ceux qui voudraient cacher des choses.

Cellebrite n'a pas cette pudeur. Pour promouvoir ses solutions, l'entreprise communique de son propre chef sur ses capacités. Ainsi, en juin, elle annonçaitqu'elle savait extraire des données des iPhone d'iOS 7 jusqu'à iOS 12.3 ainsi que de plusieurs smartphones Android haut de gamme (dont les Galaxy S6/S7/S8/S9), avec d'autres modèles à venir (Motorola, Huawei, LG et Xiaomi) prochainement. En octobre, elle déclarait dans billet de blog qu'iOS 13 ne lui résistait pas non plus.

« Nous avons déjà testé [le kiosque] lors du G7 [qui a eu lieu fin août à Biarritz, ndr], pour traiter les téléphones des personnes gardées à vue, et les retours ont été très positifs », indiquait Clémence Mermet à Reporterre.

L'article 434-15-2 du Code pénal dispose qu'« est puni de trois ans d'emprisonnement et de 270 000 € d'amende le fait, pour quiconque ayant connaissance de la convention secrète de déchiffrement d'un moyen de cryptologie susceptible d'avoir été utilisé pour préparer, faciliter ou commettre un crime ou un délit, de refuser de remettre ladite convention aux autorités judiciaires. »

Mais ce n'est pas si simple qu'il y parait. « En premier lieu, rappelons que la décision du Conseil Constitutionnel a strictement encadré l'incrimination en venant poser trois conditions », nous explique Alexandre Archambault, avocat spécialiste du numérique :

Dans la pratique, tandis que certaines juridictions ont condamné des prévenuspour avoir refusé de communiquer le code de leur téléphone, d'autres, notamment la Cour d'appel de Paris, ont estimé que le code de déverrouillage du téléphone n’était pas « une convention secrète de déchiffrement d’un moyen de cryptologie », autrement dit, ne pas révéler le code de son téléphone n'est pas constitutif de poursuites judiciaires.

Logiciel UFED InField. Image Cellebrite.

Logiciel UFED InField. Image Cellebrite.

Et qu'en est-il de la remise du téléphone ? Bien que la police nous ait soutenu que la personne placée en garde à vue ne pouvait s'opposer à remettre son téléphone pour une analyse, Alexandre Archambault estime que cette requête se heurte à plusieurs difficultés juridiques :

Au bout du compte, l'avocat estime qu'il « serait particulièrement hâtif d'en conclure que le recours à Cellebrite permette de venir à bout du refus de la remise du code, et qu'on est tenu de remettre son portable lorsqu'on est en garde à vue. »

02/12/2019 à 07:00

D'ici 2024, des centaines de boîtiers d'extraction de données de smartphones vont être installés dans les commissariats. L'information, rapportée en premier par le site Reporterre, nous a été confirmée par la police nationale. S'agissant d'une commande du marché public, on trouve sa trace dans les registres.

Le Kiosk de Cellebrite. Image Cellebrite.

Le Kiosk de Cellebrite. Image Cellebrite.Démocratisation des outils d'extraction

« Actuellement, les téléphones saisis doivent être envoyés dans un centre spécialisé de la police technique et scientifique, qui ne sont que 35 et sont souvent embouteillés, expliquait Clémence Mermet, chef du pôle central d’analyses des traces technologiques de la police nationale, à Reporterre lors d'un reportage au salon de la sécurité intérieure Milipol. Avec ce kiosque qui sera installé dans les commissariats de premier niveau, il suffira de brancher le téléphone et toutes les données seront extraites pendant la garde à vue : SMS, photos géolocalisées… »Et d'ajouter que 100 nouvelles machines seront installées en Île-de-France et dans le Sud l'année prochaine, pour un total de 500 machines d'ici 2024, le tout pour un coût de 4 millions d'euros. Interrogée par nos soins, la police nationale indique que seuls 35 kiosques ont été acquis cette année et qu'ils seront déployés l'année prochaine.

Les kiosques dont il est question sont des machines mises au point par Cellebrite, un nom qui avait circulé au moment de l'affaire de San Bernardino, quand le FBI cherchait de l'aide pour faire parler l'iPhone verrouillé d'un terroriste. Bien que ce ne soit pas Cellebrite qui ait donné le coup de pouce au FBI, il n'en reste pas moins que l'entreprise a un arsenal d'outils pour percer les secrets des téléphones.

Logiciel UFED InField. Image Cellebrite.

Logiciel UFED InField. Image Cellebrite.Elle a notamment une solution nommée UFED InField permettant d'« extraire directement les mots de passe, désactiver ou contourner le verrouillage mis en place par l’utilisateur, et décoder les données de plus de 1 500 applis mobiles en quelques minutes. » Cet outil de forensic fonctionne sur plusieurs types d'appareils dédiés : tablettes mobiles et embarquées pour les opérations sur le terrain, ainsi que les fameux Kiosk, qu'on pourrait méprendre avec des PC classiques, qui équiperont les commissariats. Des appareils qui « échappent » parfois à leur cadre habituel et qui se retrouvent en vente sur eBay, comme c'est encore le cas actuellement.

En 2017, Cellebrite, qui se présente comme « leader incontestable du marché mondial » de l'investigation numérique avec 60 000 licences déployées à travers 150 pays, a été victime d'un important piratage. Selon Motherboard, qui a pu consulter les 900 Go de données dérobées, celles-ci incluaient « ce qui semblait être des fichiers de preuve provenant des téléphones portables saisis. » De son côté, la police nationale nous a assuré que les machines de Cellebrite ne conservaient pas les données (mais pas de détails communiqués sur le support de stockage utilisé) et qu'elles étaient isolées du réseau internet.

La police souligne également la « traçabilité des recherches », chaque utilisation étant consignée, la possibilité de cibler les données à extraire (seulement les messages ou les photos, par exemple), ainsi que le cadre judiciaire, sous l’autorité du procureur de la République, qui entoure les extractions de données.

Un boîtier Cellebrite acquis sur eBay par un chercheur en sécurité. Image Matthew Hickey.

Un boîtier Cellebrite acquis sur eBay par un chercheur en sécurité. Image Matthew Hickey.Des extractions qui fonctionnent selon elle avec la « très grande majorité » des smartphones. La police n'a pas voulu nous préciser quels modèles résistaient à l'UFED afin de ne pas aiguiller ceux qui voudraient cacher des choses.

Cellebrite n'a pas cette pudeur. Pour promouvoir ses solutions, l'entreprise communique de son propre chef sur ses capacités. Ainsi, en juin, elle annonçaitqu'elle savait extraire des données des iPhone d'iOS 7 jusqu'à iOS 12.3 ainsi que de plusieurs smartphones Android haut de gamme (dont les Galaxy S6/S7/S8/S9), avec d'autres modèles à venir (Motorola, Huawei, LG et Xiaomi) prochainement. En octobre, elle déclarait dans billet de blog qu'iOS 13 ne lui résistait pas non plus.

« Nous avons déjà testé [le kiosque] lors du G7 [qui a eu lieu fin août à Biarritz, ndr], pour traiter les téléphones des personnes gardées à vue, et les retours ont été très positifs », indiquait Clémence Mermet à Reporterre.

Quels droits pour la personne en garde à vue ?

Se posent dès lors deux questions : une personne en garde à vue est-elle obligée de communiquer son code de déverrouillage si on lui demande ? Si ce n'est pas le cas, doit-elle fournir son téléphone, qui pourrait être fouillé sans code grâce à la machine de Cellebrite ?L'article 434-15-2 du Code pénal dispose qu'« est puni de trois ans d'emprisonnement et de 270 000 € d'amende le fait, pour quiconque ayant connaissance de la convention secrète de déchiffrement d'un moyen de cryptologie susceptible d'avoir été utilisé pour préparer, faciliter ou commettre un crime ou un délit, de refuser de remettre ladite convention aux autorités judiciaires. »

Mais ce n'est pas si simple qu'il y parait. « En premier lieu, rappelons que la décision du Conseil Constitutionnel a strictement encadré l'incrimination en venant poser trois conditions », nous explique Alexandre Archambault, avocat spécialiste du numérique :

Dans la pratique, tandis que certaines juridictions ont condamné des prévenuspour avoir refusé de communiquer le code de leur téléphone, d'autres, notamment la Cour d'appel de Paris, ont estimé que le code de déverrouillage du téléphone n’était pas « une convention secrète de déchiffrement d’un moyen de cryptologie », autrement dit, ne pas révéler le code de son téléphone n'est pas constitutif de poursuites judiciaires.

Logiciel UFED InField. Image Cellebrite.

Logiciel UFED InField. Image Cellebrite.Et qu'en est-il de la remise du téléphone ? Bien que la police nous ait soutenu que la personne placée en garde à vue ne pouvait s'opposer à remettre son téléphone pour une analyse, Alexandre Archambault estime que cette requête se heurte à plusieurs difficultés juridiques :

L'avocat ajoute que cette mesure porte atteinte à l'intimité de la vie privée, ce qui est proscrit par le Code de procédure pénale, et qu'elle met à mal le principe du droit au silence et de prohibition de l'auto-incrimination, surtout lorsque le prévenu n'est pas assisté d'un avocat. « Enfin, s'il est possible lors d'une garde à vue d'être privé d'effets personnels, c'est uniquement dans un but de sécurité, et pas pour effectuer des analyses », poursuit Alexandre Archambault.Par analogie avec la remise du code (pour lequel le Conseil Constitutionnel a eu l'occasion de rappeler qu'elle n'était valable que si elle émanait d'une autorité judiciaire, et il faut entendre autorité judiciaire au sens que lui donnent les cours de justice européenne), une mesure de remise contrainte du téléphone émanant d'un officier de police judiciaire est susceptible d'être invalidée.

Au bout du compte, l'avocat estime qu'il « serait particulièrement hâtif d'en conclure que le recours à Cellebrite permette de venir à bout du refus de la remise du code, et qu'on est tenu de remettre son portable lorsqu'on est en garde à vue. »

François Bernon- MEDIATEUR

-

Messages : 744

Messages : 744

Localisation : Paris

Inscription : 23/10/2017

Sujets similaires

Sujets similaires» à quand la mise en place du Tchat room ?

» Benoît XVI appelle à la mise en place d'un gouvernement mondial!...

» Mise en place du système économique du Nouvel Ordre Mondial

» Le Protocole de Toronto pour la mise en place du Nouvel Ordre Mondial

» temps limité avant mise en place de l'Antéchrist dans l'Union Europ.

» Benoît XVI appelle à la mise en place d'un gouvernement mondial!...

» Mise en place du système économique du Nouvel Ordre Mondial

» Le Protocole de Toronto pour la mise en place du Nouvel Ordre Mondial

» temps limité avant mise en place de l'Antéchrist dans l'Union Europ.

Forum catholique LE PEUPLE DE LA PAIX :: Les menaces à la liberté et à la Vie :: LA PUCE ELECTRONIQUE

Page 1 sur 1

Permission de ce forum:

Vous ne pouvez pas répondre aux sujets dans ce forum